En la era digital, nuestros datos son más importantes que nunca. Fotos preciadas, documentos cruciales, proyectos en curso, todo reside en nuestros dispositivos de almacenamiento. Sin embargo, accidentes […]

Cómo proteger a mi empresa de amenazas cibernéticas

En la era digital, la ciberseguridad se ha convertido en una prioridad crucial para las empresas de todos los tamaños. Las amenazas cibernéticas, que van desde el phishing […]

Content-Security-Policy: Protegiendo tu sitio web contra ataques de inyección de contenido

En el dinámico panorama digital actual, la seguridad de los sitios web es fundamental para proteger tanto a los usuarios como a la reputación de las empresas. Entre […]

Máxima Confidencialidad: Domina la Configuración del Header Referrer-Policy en tu Sitio Web

En el entorno digital actual, la privacidad del usuario es un tema de suma importancia. Los sitios web, como guardianes de información personal y datos sensibles, tienen la […]

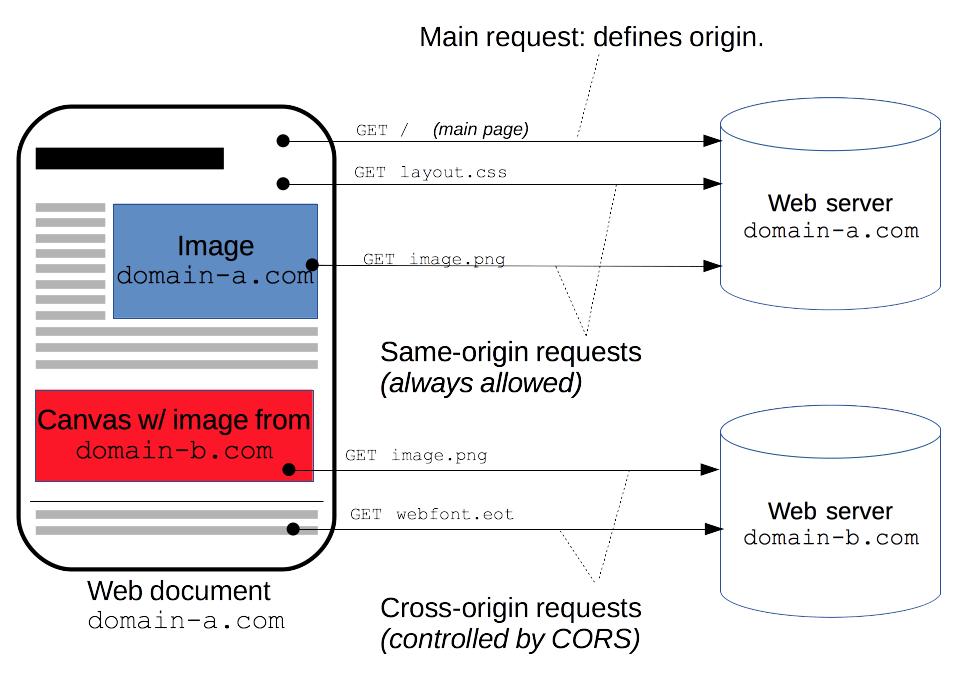

Qué es CORS y cómo configurar el Header Access-Control-Allow-Origin

En el mundo interconectado de la web actual, las aplicaciones web a menudo necesitan comunicarse entre sí para acceder y compartir datos. Sin embargo, esto puede presentar desafíos […]

Protección contra Ransomware: Servicios preventivos que podrían salvar tu negocio

En la era digital actual, las empresas de todos los tamaños se enfrentan a una creciente amenaza: el ransomware. Este tipo de malware secuestra los datos de la […]

¿Cómo saber si han robado mi clave?

En la era digital actual, donde gran parte de nuestra información personal se almacena en línea, la seguridad de nuestras contraseñas se ha vuelto un aspecto fundamental. Lamentablemente, […]

Código de Ética Hacker: Navegando el Mundo del Hacking Ético

En la era digital en la que vivimos, los hackers han adquirido una reputación ambivalente. Por un lado, se les ve como criminales que irrumpen en sistemas informáticos […]

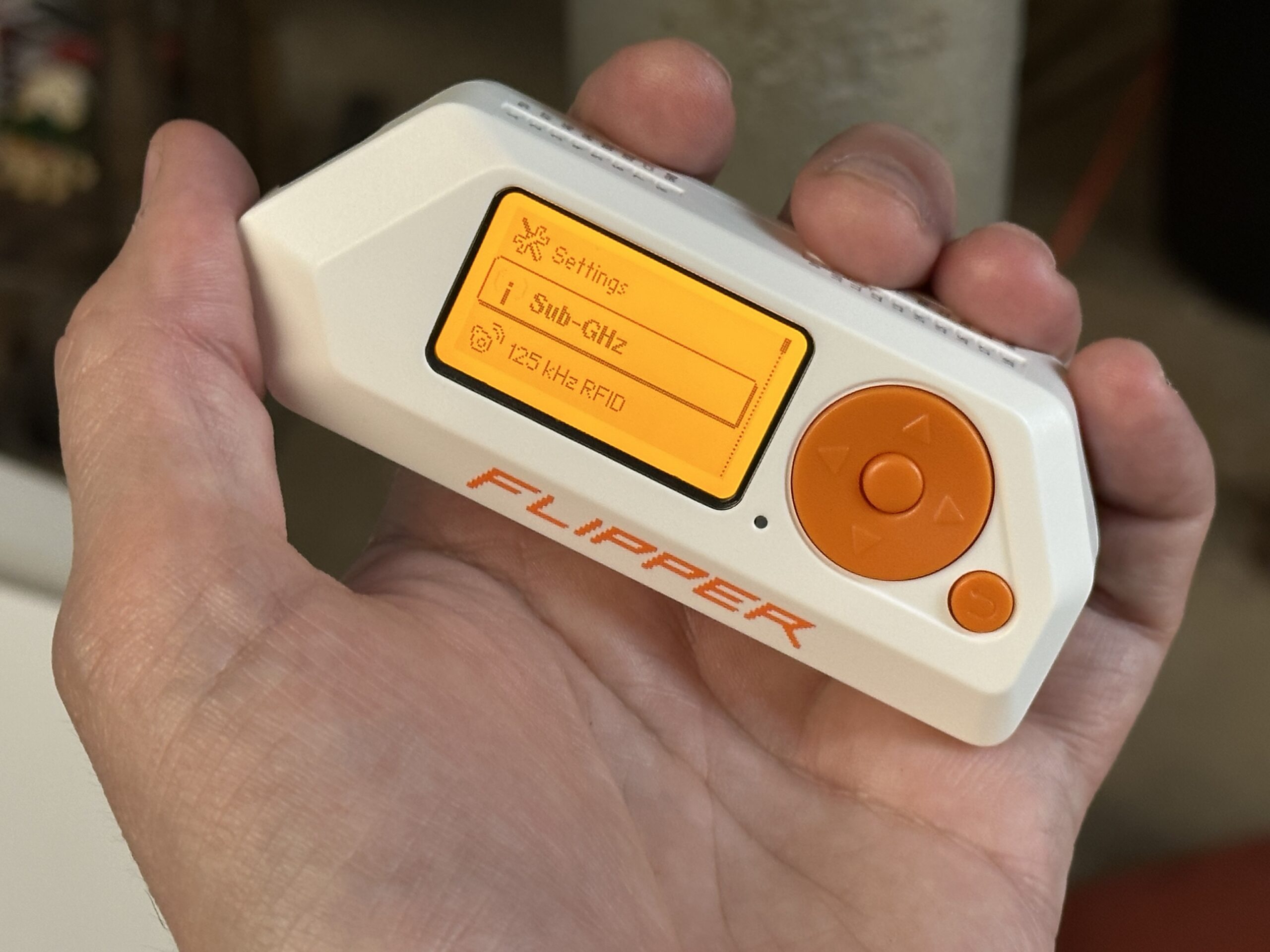

Herramientas de Hacking: Un Vistazo a las Armas del Mundo Digital

En el mundo digital en constante evolución, el hacking se ha convertido en una preocupación creciente para individuos, empresas y gobiernos por igual. Con cada avance tecnológico, surgen […]

Penetrando la Defensa: Técnicas de Prueba de Penetración Exploradas

En un mundo cada vez más digitalizado, la seguridad de la información se ha convertido en una preocupación primordial tanto para individuos como para organizaciones. A medida que […]

Seguridad en Movimiento: Protegiendo tus Dispositivos Móviles del Ciberespionaje

En la era digital en la que vivimos, nuestros dispositivos móviles se han convertido en una extensión de nosotros mismos. Los llevamos a todas partes, los utilizamos para […]

IoT en la Mira: Desafíos y Soluciones en la Ciberseguridad de los Dispositivos Conectados

En la era digital actual, la Internet de las cosas (IoT) ha revolucionado la forma en que interactuamos con el mundo que nos rodea. Desde hogares inteligentes hasta […]