Proteger tu nuevo ordenador es esencial para garantizar la seguridad de tus datos personales y la integridad del sistema. Aquí tienes algunos consejos de seguridad informática para ayudarte […]

Cómo detectar mensajes fraudulentos que suplantan a servicios de mensajería

Detectar mensajes fraudulentos que suplantan a servicios de mensajería es crucial para protegerse contra estafas y ataques de phishing. Aquí hay algunas pautas y técnicas para identificar este […]

Email spoofing: cuando el correo parece haber sido enviado por mí

El email spoofing es una táctica utilizada por ciberdelincuentes para enviar correos electrónicos falsificados que aparentan provenir de una dirección de correo electrónico específica, incluso la tuya o […]

Qué hacer si sospecho que están monitorizando mi móvil

Si sospechas que están monitorizando tu móvil, es importante tomar medidas para proteger tu privacidad y seguridad. Aquí hay una versión más detallada y expandida del tema con […]

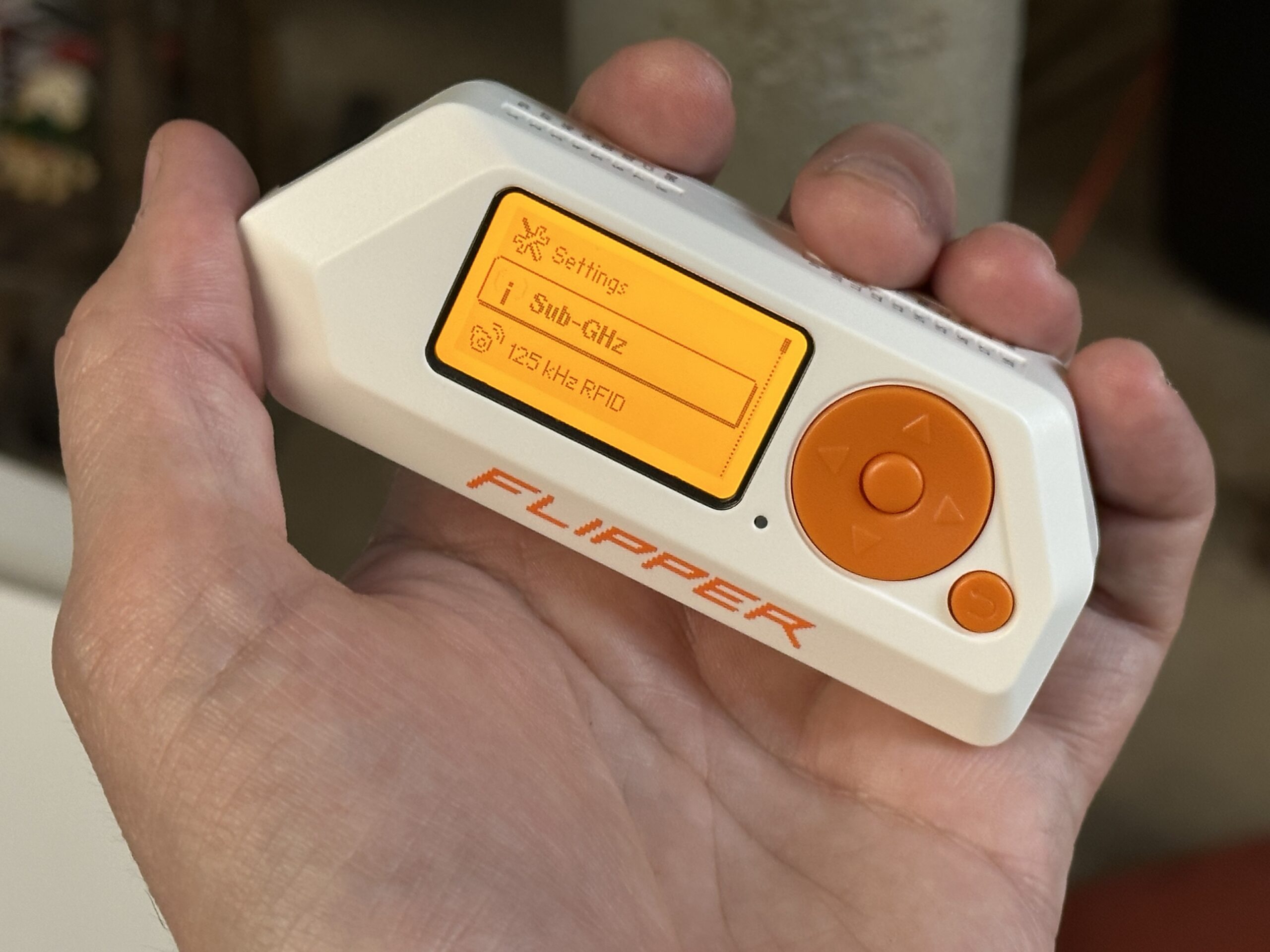

¿Qué es Flipper Zero? ¿Para qué se utiliza?

Hasta mi última actualización en enero de 2023, Flipper Zero es un dispositivo de seguridad y hacking ético diseñado para ser una herramienta de desarrollo y aprendizaje en […]

Precauciones a tener en cuenta si vas a enviar tu DNI por Internet

Enviar tu DNI (Documento Nacional de Identidad) por Internet puede ser necesario en algunas situaciones, pero es importante tomar precauciones para proteger tu información personal. Aquí hay algunas […]

Cómo actuar en caso de un ataque de ransomware

En caso de un ataque de ransomware, es crucial actuar rápidamente y seguir un plan de respuesta bien estructurado. Aquí hay pasos importantes que debes considerar: 1. Aislar […]

Ransomware: Una Amenaza en el Ciberespacio

El ransomware es una forma de malware que cifra los archivos de una víctima y exige el pago de un rescate para restaurar el acceso a esos archivos. […]

¿Qué es el pharming?

El pharming es una forma de fraude en línea que se centra en manipular o redirigir el tráfico de Internet, especialmente el tráfico relacionado con servicios financieros o […]

¿Qué aporta el registro SPF? Ventajas y desventajas

El SPF (Sender Policy Framework) es un estándar de autenticación de correo electrónico diseñado para ayudar a prevenir la suplantación de identidad y el phishing. Aquí se detallan […]

Spear phishing: ciberataques personalizados

El spear phishing es una forma más avanzada y dirigida de ataque de phishing en la que los ciberdelincuentes personalizan sus mensajes para un destinatario específico. A diferencia […]

¿Qué es una lista gris?

La lista gris (en inglés, “greylist”) es una técnica utilizada en la gestión de correo electrónico para filtrar mensajes no deseados o spam. A diferencia de las listas […]