En la era digital en la que vivimos, la privacidad se ha convertido en una preocupación constante para muchos. Con el aumento de la tecnología y el acceso […]

Copias de seguridad en la nube: ventajas y mejores prácticas.

En la era digital actual, donde la información es un activo invaluable, la pérdida de datos puede tener consecuencias devastadoras para individuos y empresas por igual. Es por […]

Hacking ético: conceptos básicos y ética de la seguridad informática

En un mundo cada vez más digitalizado, la seguridad informática se ha convertido en una preocupación fundamental para empresas, gobiernos e individuos. Sin embargo, la complejidad de las […]

Autenticación biométrica: uso de huellas dactilares y reconocimiento facial

En la era digital en la que vivimos, la seguridad de nuestros datos personales se ha vuelto una preocupación constante. Es por eso que el uso de métodos […]

Seguridad en conferencias en línea y videoconferencias

En la era digital en la que vivimos, las conferencias en línea y las videoconferencias se han convertido en una parte integral de nuestras vidas, tanto a nivel […]

Seguridad en el correo electrónico empresarial.

En la era digital en la que vivimos, el correo electrónico se ha convertido en una herramienta fundamental para las empresas. Desde comunicaciones internas hasta intercambio de información […]

Identidad digital: cómo gestionar y proteger tu identidad en línea

En la era digital en la que vivimos, nuestra identidad ha trascendido más allá de lo físico para convertirse también en una presencia virtual. Nuestra identidad digital, compuesta […]

Cifrado de datos: protege la información confidencial.

En la era digital en la que vivimos, la cantidad de información que compartimos y almacenamos en línea es cada vez mayor. Desde detalles personales hasta información financiera, […]

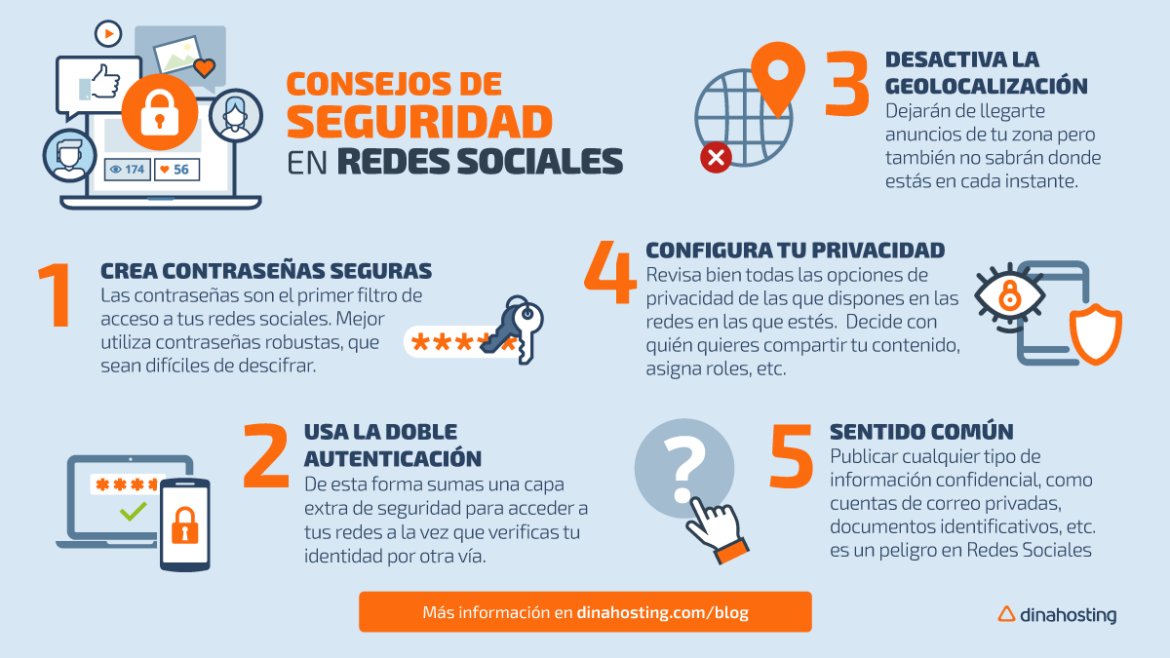

Seguridad en redes sociales para empresas: gestión de cuentas corporativas.

En la era digital, las redes sociales se han convertido en una herramienta imprescindible para las empresas. Permiten la comunicación directa con los clientes, el fortalecimiento de la […]

Reglas de seguridad en la nube: protege tus datos en servicios de almacenamiento en la nube

En la era digital, el uso de servicios de almacenamiento en la nube se ha convertido en una práctica común para millones de personas y empresas en todo […]

Seguridad en dispositivos IoT (Internet de las cosas).

En la actualidad, los dispositivos conectados a internet se han vuelto una parte fundamental de nuestro día a día. Desde electrodomésticos inteligentes hasta sistemas de seguridad, el Internet […]

Detección de intrusiones: cómo identificar actividades sospechosas en tu red.

En la era digital en la que vivimos, la seguridad de la información se ha convertido en una prioridad crucial para empresas y usuarios por igual. Con el […]